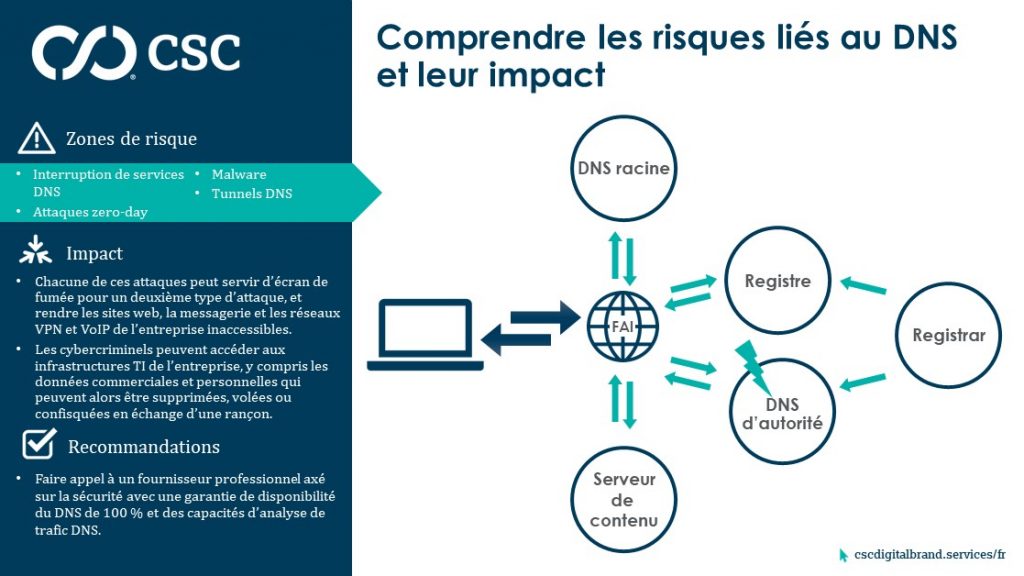

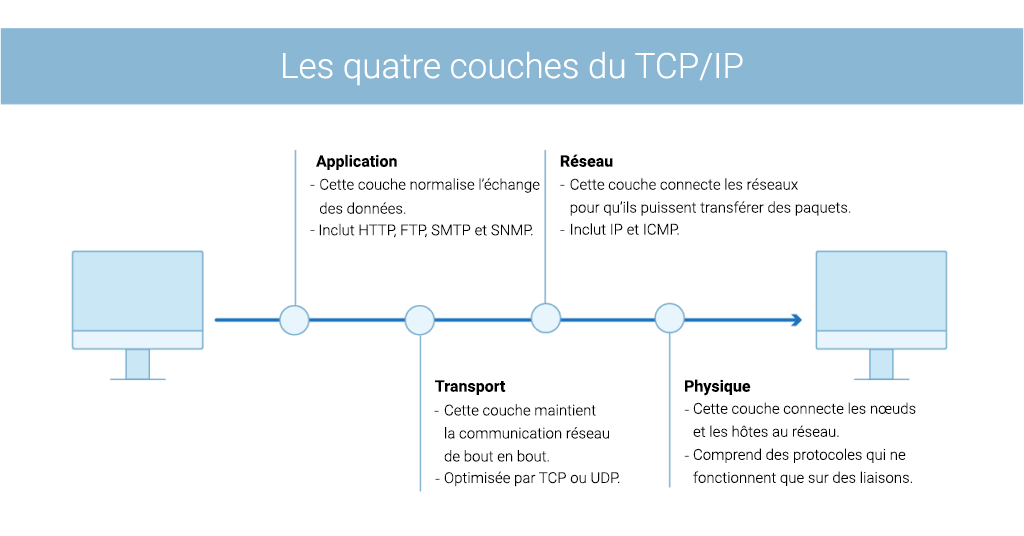

DNS : Une composante fondamentale trop souvent négligée, 3e Partie – Six vulnérabilités DNS supplémentaires qui rendent la sécurité essentielle – CSC

Cinq facteurs de succès pour un échange de fichiers efficace et sécurisé dans les entreprises | Oxabox

Erreur "Revit n'a pas pu exécuter la commande externe..." lors de l'exécution du complément Data Exchange Connector pour Revit

![IM151-1 L'esclave DP n'est pas prêt pour l'échange de données [RÉSOLU] - Forum automatisme IM151-1 L'esclave DP n'est pas prêt pour l'échange de données [RÉSOLU] - Forum automatisme](https://image.ibb.co/gyS2hf/Erreur-IM151.jpg)